技能解封最終對決-卷軸祕文添加神秘色彩(Azure Static Data Encryption & SAS

在天使城連接西岸處有個時空的遺忘之石,在先人歷經的千古戰役中留下的這塊足跡,原來是為了掠奪一個牛之角時而遺漏掉的一份地圖捲軸,上面清楚的紀錄了能打通與地底一萬尺的洞穴中都被符陣中所封印著,如果沒有透過受洗過認證過的使者想要破壞此是難上加難,天使城中的主帥泰瑞爾決定親征帶幾個將士與秘術士希望能把天使城這樣重要的產物能完整被保留不受侵略,而開啟了尋找遺忘之石的旅程,回到人類聽得懂的代名詞"金鑰保存庫"小弟先簡述一下此服務究竟為何?

Key Vault 顧名思義直翻中文就叫金鑰保存庫,針對金鑰集中化統一儲存管控如像應用程式本身金鑰密碼。來大幅降低其洩密外流的風險。同時程式開發人員也無須在應用程式的程式碼中儲存任何密碼以降低網站本身與作業流程相關安全風險。

Azure Key Vault 可以帶給我們甚麼好處?

Key Vault 可解決那些情境需求:

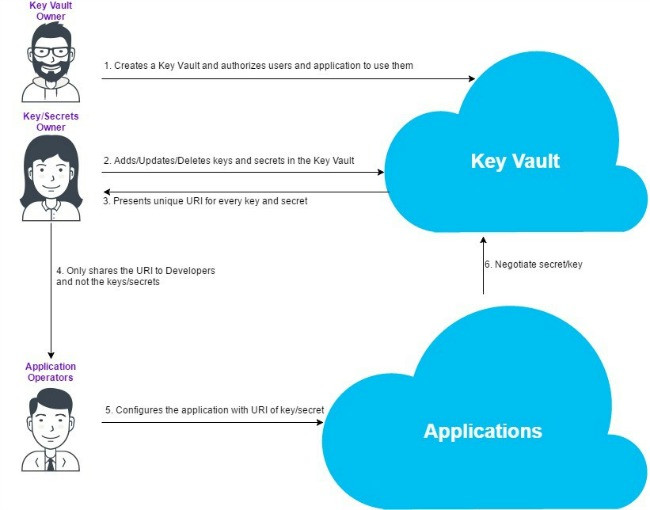

Key Vault 建置到應用程式提取密鑰流程

從 Step 4 就可以明顯看出從原本分享 URI 裡面會包含密鑰的部份已經拿掉,取而代之的是透過 Step5 到 Step6 在跟金要保存庫提取做加解密的過程,大大增強資料的安全性。

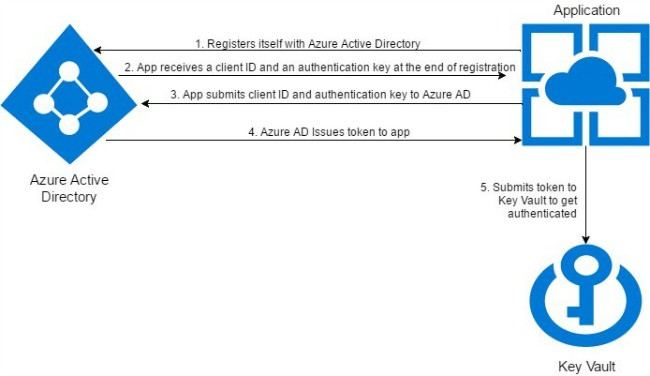

Key Vault from AAD 的驗證流程

腦補 Key Vault 小辭典

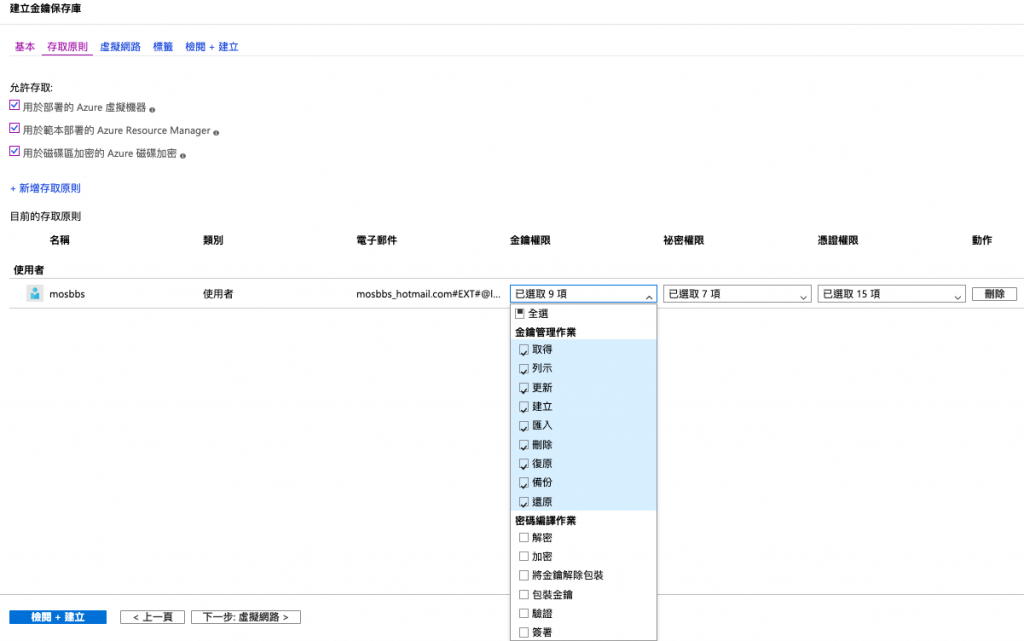

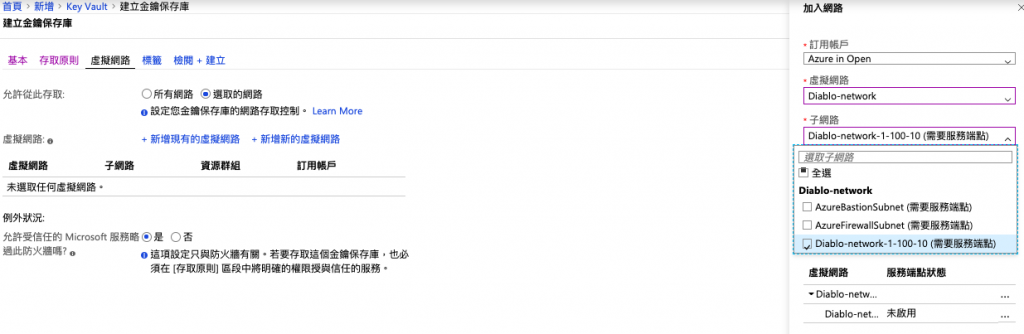

補充:金鑰保存庫服務本身也屬於在虛擬網路間做傳輸,故也能受到 Azure Firewall 及 虛擬網路規則的限制只能從特定虛擬網路、子網路或指定 IP Address 來做存取。不過此限制只能適用於 Key Vault 的控制本身但不能限制到金鑰保存庫內的密鑰和憑證等資料本身。

圖一就可以簡單看到上述的存取規則分別對於實際用戶從金鑰,秘密(Key)到憑證都有非常精細的作業權限。

圖二也就顯示了網路存取是可以透過指定的網路端點以及後續防火牆來做安全控制的。

而光說不練怎麼行,實驗環境中會把持續關注的你/妳帶到小弟我的 wordpress.com Blog連結內容如下:

如果有興趣對您有幫助也請多多支持,歡迎給小弟建議或互相交流!